Clubhouse e a China: as conversas estão seguras?

| Não fique refém dos algoritmos, nos siga no Instagram, Telegram ou no Whatsapp e fique atualizado com as últimas notícias. |

Na semana passada, o aplicativo de bate-papo com áudio “Clubhouse” possibilitou um debate raro e irrestrito em mandarim para usuários do iPhone na China continental, antes de ser abruptamente bloqueado pelos censores online do país na segunda-feira, 8 de fevereiro de 2021.

Ao lado de conversas casuais sobre viagens e saúde, os usuários discutiram francamente os campos de concentração uigur em Xinjiang, os protestos da Praça Tiananmen em 1989 e as experiências pessoais de serem interrogados pela polícia. O governo chinês restringe a discussão aberta desses tópicos, mantendo um “Grande Firewall” para bloquear o acesso do público doméstico a muitos aplicativos e sites estrangeiros. Embora o Clubhouse ainda não tenha sido bloqueado pelo Great Firewall na semana passada, alguns usuários do continente temem que o governo possa escutar a conversa, levando a represálias.

Nos últimos anos, o governo chinês, sob o presidente Xi Jinping, mostrou uma disposição cada vez maior de processar seus cidadãos por discurso crítico ao regime, mesmo quando esse discurso é bloqueado na China. As mensagens de áudio do aplicativo Clubhouse, ao contrário das postagens no Twitter, não deixam nenhum registro público após a fala, o que pode complicar os esforços de monitoramento do governo chinês.

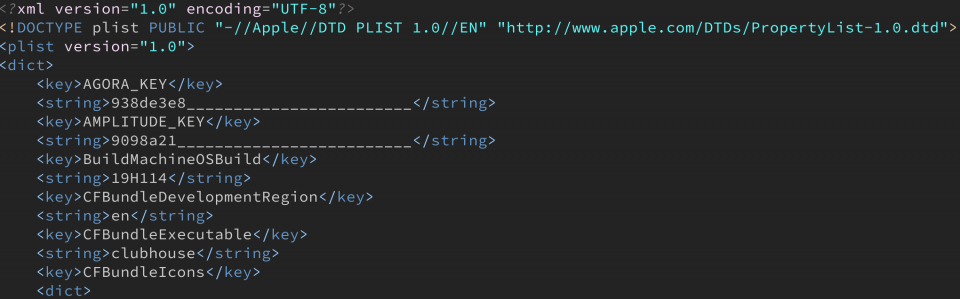

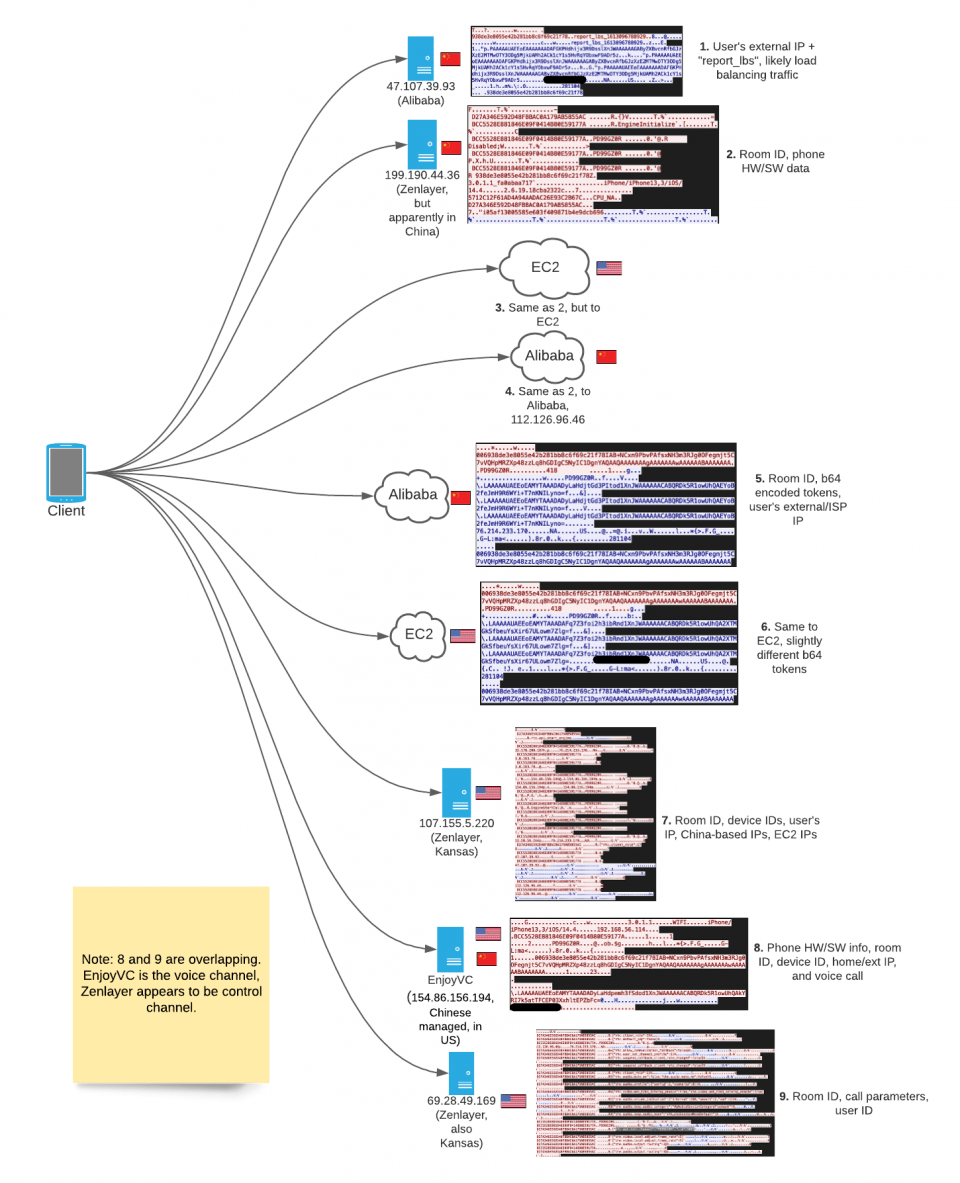

O Stanford Internet Observatory confirmou que Agora, um provedor de software de engajamento em tempo real com sede em Xangai, fornece infraestrutura de back-end para o Clubhouse App (consulte o Apêndice). Essa relação havia sido amplamente suspeitada, mas não confirmada publicamente. Além disso, a SIO determinou que o número de ID do Clubhouse e o ID da sala de bate-papo exclusivos de um usuário são transmitidos em texto simples e o Agora provavelmente teria acesso ao áudio bruto, potencialmente fornecendo acesso ao governo chinês. Em pelo menos uma instância, a SIO observou metadados de sala sendo retransmitidos para servidores que acreditamos estarem hospedados na RPC, e áudio para servidores gerenciados por entidades chinesas e distribuídos em todo o mundo via Anycast. Também é possível conectar IDs de Clubhouse a perfis de usuário.

A SIO optou por divulgar esses problemas de segurança porque são relativamente fáceis de descobrir e porque representam riscos de segurança imediatos para milhões de usuários do Clubhouse, especialmente os da China. A SIO descobriu outras falhas de segurança que divulgamos em particular ao Clubhouse e divulgaremos publicamente quando forem corrigidas ou após um prazo definido.

Nesta postagem do blog, investigamos a possibilidade de acesso do governo chinês ao áudio do Clubhouse, tanto pelo Agora quanto pelo próprio aplicativo do Clubhouse. Também exploramos por que isso pode ser importante. Abordaremos estas questões principais:

O que é o Agora, como sabemos se ele fornece suporte de back-end ao Clubhouse e por que isso é importante?

O que é agora?

Agora é uma start-up com sede em Xangai, com sede nos Estados Unidos no Vale do Silício, que vende uma plataforma de “engajamento de voz e vídeo em tempo real” para outras empresas de software desenvolverem. Em outras palavras, ele fornece a infraestrutura básica para que outros aplicativos, como o Clubhouse, possam se concentrar no design da interface, em funcionalidades específicas e na experiência geral do usuário. Se um aplicativo opera na infraestrutura do Agora, o usuário final pode não ter ideia.

Como sabemos que ele fornece suporte de back-end ao Clubhouse?

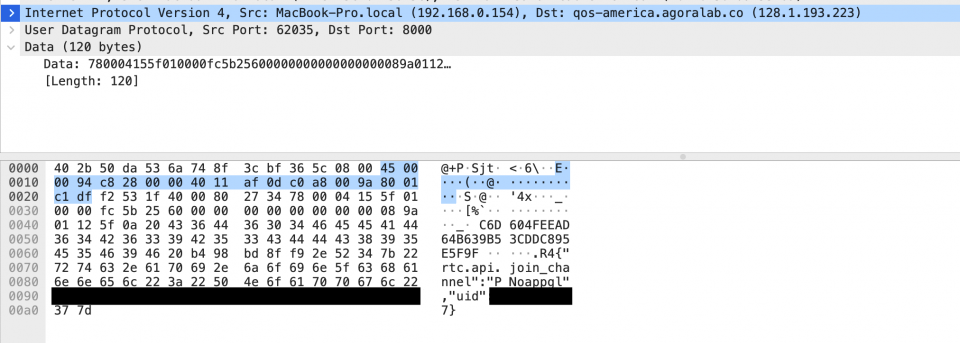

Os analistas da SIO observaram o tráfego da Web do Clubhouse usando ferramentas de análise de rede disponíveis ao público, como o Wireshark. Nossa análise revelou que o tráfego de saída da web é direcionado para servidores operados pela Agora, incluindo “ qos-america.agoralab.co.” Entrar em um canal, por exemplo, gera um pacote direcionado para a infraestrutura de back-end do Agora. Esse pacote contém metadados sobre cada usuário, incluindo seu número exclusivo de ID do Clubhouse e o ID da sala à qual estão ingressando. Esses metadados são enviados pela Internet em texto simples (não criptografado), o que significa que qualquer terceiro com acesso ao tráfego de rede de um usuário pode acessá-lo. Dessa forma, um bisbilhoteiro pode descobrir se dois usuários estão conversando entre si, por exemplo, detectando se esses usuários estão entrando no mesmo canal.

Uma análise SIO da documentação da plataforma do Agora também revela que o Agora provavelmente teria acesso ao tráfego de áudio bruto do Clubhouse. Excluindo a criptografia ponta a ponta (E2EE), esse áudio pode ser interceptado, transcrito e armazenado de outra forma pelo Agora. É extremamente improvável que o Clubhouse tenha implementado a criptografia E2EE.

Expandimos os detalhes técnicos dessas descobertas no apêndice de análise técnica no final deste post.

Por que a hospedagem do tráfego do Clubhouse no Agora é importante?

Como o Agora está baseado nos EUA e na China, ele está sujeito à lei de segurança cibernética da República Popular da China (RPC). Em um processo apresentado à Comissão de Valores Mobiliários dos Estados Unidos, a empresa reconheceu que seria obrigada a “fornecer assistência e apoio de acordo com a lei [RPC]”, incluindo a proteção da segurança nacional e investigações criminais. Se o governo chinês determinasse que uma mensagem de áudio ameaçava a segurança nacional, a Agora seria legalmente obrigada a ajudar o governo a localizá-la e armazená-la.

Conversas sobre os protestos de Tiananmen, campos de Xinjiang ou protestos de Hong Kong podem ser qualificadas como atividade criminosa. Eles já se qualificaram antes.

Agora afirma não armazenar áudio ou metadados do usuário, exceto para monitorar a qualidade da rede e cobrar seus clientes. Se isso for verdade, o governo chinês não seria capaz de solicitar legalmente os dados do usuário do Agora – o Agora não teria nenhum registro dos dados do usuário. No entanto, o governo chinês ainda poderia, teoricamente, explorar as redes da Agora e gravar por conta própria. Ou o Agora pode estar deturpando suas práticas de armazenamento de dados. (Huawei, uma grande empresa chinesa de software com ligações estreitas com os militares do país, também afirma não entregar os dados ao governo. Muitos especialistas duvidam.)

Além disso, quaisquer dados não criptografados transmitidos por meio de servidores na RPC provavelmente seriam acessíveis ao governo chinês. Dado que a SIO observou metadados de salas sendo transmitidos para servidores que acreditamos estarem hospedados na RPC, o governo chinês provavelmente pode coletar metadados sem mesmo acessar as redes do Agora.

Em resumo, se o governo chinês puder acessar os dados do usuário via Agora, os usuários do Clubhouse na China continental podem estar em risco. É importante ter em mente, entretanto, que ter o potencial de acessar os dados do usuário não é o mesmo que acessá-los de fato. O governo chinês é uma burocracia grande e às vezes difícil de controlar, assim como o governo dos Estados Unidos. É fácil exagerar a unanimidade interna e a coerência organizacional do governo chinês.

O governo chinês pode acessar o áudio armazenado pelo Clubhouse?

A resposta curta é: provavelmente não, contanto que o áudio seja armazenado nos EUA

A Política de Privacidade do Clubhouse afirma que o áudio do usuário será gravado “temporariamente” para fins de investigações de confiança e segurança (por exemplo, ameaças terroristas, discurso de ódio, solicitação de informações pessoais de menores, etc.). Se nenhum relatório de confiança e segurança for apresentado, o Clubhouse afirma que o áudio armazenado foi excluído. A política não especifica a duração do armazenamento “temporário”. Temporário pode significar alguns minutos ou alguns anos. A política de privacidade do Clubhouse não lista Agora ou quaisquer outras entidades chinesas como subprocessadores de dados.

Se o Clubhouse armazenar esse áudio nos Estados Unidos, o governo chinês poderá pedir ao governo dos Estados Unidos que faça o Clubhouse transferir os dados de acordo com o Acordo de Assistência Jurídica Mútua EUA-China (MLAA). Essa solicitação provavelmente falharia, no entanto, devido às disposições da MLAA que permitem aos Estados Unidos rejeitar solicitações que infringem a liberdade de expressão dos usuários ou os direitos humanos – como solicitações envolvendo discurso politicamente delicado no Clubhouse (Tiananmen, Hong Kong, Xinjiang, etc. .). (O governo chinês não pode exigir clipes de áudio diretamente do Clubhouse, pois a lei federal dos EUA proíbe tais divulgações.)

O governo chinês poderia, no entanto, legalmente exigir áudio (ou outros dados do usuário) armazenados na China se o criador do aplicativo, Alpha Exploration Co., tiver um parceiro ou subsidiária na China com acesso aos dados. Além do Agora, não há evidências conhecidas que sugiram que a Alpha Exploration Co. tenha um parceiro chinês ou armazene dados do usuário na China.

Resumindo: supondo que o fabricante do aplicativo não tenha um parceiro chinês ou armazene dados na China, o governo chinês provavelmente não poderia usar processos legais para obter os dados de áudio do Clubhouse. Dependendo de quão “temporário” o armazenamento do Clubhouse é, o Clubhouse pode não ter dados para entregar por meio de processos legais em qualquer caso. No entanto, se o governo chinês pudesse obter áudio diretamente da infraestrutura de back-end do Clubhouse no Agora, ele não poderia recorrer ao uso de canais legais internacionais para buscar os dados.

É provável que os usuários do continente enfrentem represálias por discursos no Clubhouse?

Para o governo chinês punir os usuários do Clubhouse que visitaram ou falaram em salas de chat confidenciais, pelo menos duas condições precisariam ser atendidas.

Em primeiro lugar, o governo chinês precisaria saber quais usuários estavam presentes em quais salas de chat. Ele poderia obter essas informações manualmente, por meio de relatórios de outros usuários presentes na sala, ou do back-end, por meio do Agora, conforme discutido acima.

Para coleta manual de dados, alguém na sala precisaria registrar manualmente os perfis de outros usuários. Seus perfis públicos às vezes exibem informações de identificação, como fotos, números de telefone ou contas do WeChat. (Os números de telefone e contas WeChat são nomes reais registrados na China. As fotos podem ser identificadas por meio de algoritmos de reconhecimento facial.) No entanto, a maioria dos perfis do Clubhouse não exibe informações de identificação. Nesse caso, o governo precisaria acessar as informações de identificação por meio de seus próprios mecanismos de vigilância ou via Agora.

A capacidade de vigilância doméstica chinesa é opaca, mas considerada significativa. É possível que o governo chinês possa acessar os dados ou metadados dos usuários do continente sem recorrer ao Clubhouse ou Agora, semelhante à forma como o governo dos EUA espionou o tráfego da web, conforme revelado por Edward Snowden. Conforme detalhado acima, o governo chinês poderia facilmente interceptar metadados de texto simples, como IDs de salas e IDs de usuários, enviados dos dispositivos dos usuários. Se o governo não tiver acesso independente aos dados do usuário, precisará solicitar e receber dados do Agora ou do Clubhouse. Como afirmado acima, não está claro se o governo poderia fazer isso facilmente. Agora afirma não armazenar dados do usuário, e é altamente improvável que o Clubhouse os forneça.

Em segundo lugar, o governo chinês deve querer punir os usuários do aplicativo. Se eles fariam, não está claro. A pesquisa mostrou que o governo chinês às vezes pode ser tolerante com as críticas públicas quando essas críticas não ganham muitos seguidores e não promovem uma ação coletiva. Nessas dimensões, o Clubhouse é uma área cinzenta. Como o aplicativo é apenas para convidados e está disponível apenas em iPhones comparativamente caros (menos de 10% de todos os usuários chineses), o aplicativo provavelmente não foi amplamente usado além da elite urbana da China. Além disso, cada sala de bate-papo do Clubhouse pode hospedar no máximo cinco mil usuários – um grande número, mas talvez não tão grande. Todos esses fatores podem atenuar a gravidade do Clubhouse de uma perspectiva governamental.

Por outro lado, o governo chinês provou ser altamente sensível a aplicativos que coordenam ações no mundo real, como o aplicativo de humor de curta duração Neihan Duanzi . O Clubhouse é, portanto, um espaço único: é uma espécie de “encontro” (do qual o governo chinês não gosta), mas também é semi-privado e ainda não amplamente distribuído (o que pode levar a uma maior tolerância do governo). Em última análise, podemos apenas especular.

Se o governo quisesse punir os usuários domésticos do aplicativo, o público poderia não saber disso – nem os próprios usuários. Nos últimos anos, o governo chinês promoveu o crescimento de mecanismos de censura sub-reptícios para cidadãos na lista negra, como o aumento dos índices de sensibilidade dos usuários no WeChat, um aplicativo doméstico de mídia social para todos os fins. Os usuários da lista negra podem enviar mensagens para seus amigos, apenas para perceber que a mensagem apareceu em sua tela, mas não na de seus amigos. O governo também pode se envolver em comportamentos de ameaça, mas não de punição direta, como convidar os usuários para um “chá”. Mesmo que isso acontecesse, talvez nunca saibamos se a atividade no Clubhouse desencadeou o convite.

Por que o governo chinês proibiu o aplicativo agora?

Por que banir o aplicativo?

Durante anos, o governo chinês bloqueou sites ou aplicativos que não estavam de acordo com seu princípio de “ciber-soberania”, a ideia de que cada país deve definir os limites para a ciberatividade em seu território. O governo chinês normalmente mantém definições vagas para comportamento ilegal, permitindo a si mesmo o máximo de flexibilidade no bloqueio de conteúdo indesejado.

O governo raramente explica por que bloqueia aplicativos individuais. No caso do Clubhouse, é provável que o governo se opusesse a conversas políticas relacionadas a Xinjiang, Hong Kong, Tiananmen, censura e outros. O Global Times, um jornal nacionalista estatal que muitas vezes reflete posições linha-dura dentro do governo, publicou um editorial reclamando que “as discussões políticas no Clubhouse costumam ser unilaterais” e “as vozes pró-China podem ser facilmente suprimidas”.

Por que banir agora?

A maioria dos usuários do Clubhouse no continente, junto com jornalistas e analistas estrangeiros, esperava que o aplicativo fosse banido eventualmente. A questão urgente era quando. Embora muitos fatores provavelmente tenham contribuído para o momento do banimento do aplicativo, aqui estão três possibilidades.

Primeiro, os censores do governo podem não ter estado no escritório. Uma pesquisa de Margaret Roberts, professora de Ciência Política da Universidade da Califórnia em San Diego, mostrou que a censura cai nos fins de semana e feriados chineses. O Clubhouse se tornou viral no fim de semana, quando os censores não estão no escritório. Esta semana também é a comemoração do Ano Novo Lunar, quando muitos funcionários param de trabalhar.

Em segundo lugar, o governo chinês pode ter desejado coletar informações sobre seus cidadãos. Os acadêmicos há muito observam o “dilema do autocrata” – o desafio que os governos autoritários enfrentam ao coletar medidas precisas da opinião pública. Como os cidadãos temem represálias, eles mentem sobre suas preferências. O governo chinês pode realmente valorizar espaços como o Clubhouse para fornecer uma breve janela para as opiniões políticas autênticas dos cidadãos (principalmente da elite).

Terceiro, banir um aplicativo pode exigir tempo. A Administração do Ciberespaço da China (CAC), responsável por banir aplicativos com o Grande Firewall, é uma burocracia grande e complexa. A decisão de banir pode ter sido retida pela burocracia. O próprio Grande Firewall é um aparato técnico grande e complexo. Redirecionar seus recursos pode exigir trabalho técnico.

A resposta também pode ser todas essas ou nenhuma das opções acima. O anterior é apenas uma análise preliminar.

Apêndice: Análise Técnica

De acordo com a documentação do Agora , o áudio é transmitido através do Agora usando seu kit de desenvolvimento padrão (SDK) de comunicação em tempo real (RTC). Pense nisso como uma operadora de rede dos velhos tempos: para alcançar outra pessoa, a operadora deve conectar dois usuários. Nesse caso, o aplicativo Clubhouse é o telefone de cada usuário, enquanto o Agora é a operadora.

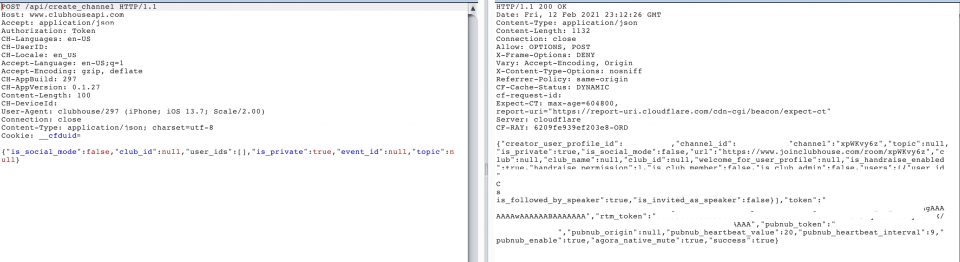

Quando um usuário se inscreve ou cria uma sala de chat no Clubhouse, o aplicativo do usuário faz uma solicitação via HTTP seguro (HTTPS) para a infraestrutura do Agora. (Uma “solicitação” por HTTP é a forma mais comum de acessar sites; é provável que você esteja lendo essas palavras agora.) Para fazer a solicitação, o telefone do usuário entra em contato com a interface de programação de aplicativo do Clubhouse, ou “API”. O telefone envia a solicitação [ POST / api / create_channel ] para a API do Clubhouse. A API retorna os campos token e rtm_token , em que token é o token Agora RTC e rtm_token é o token RTM (mensagem em tempo real). Esses “tokens” são então usados para estabelecer uma via de comunicação para o tráfego de áudio subsequente entre os usuários.

SIO então observou o telefone de um usuário enviar pacotes de dados via UDP (um mecanismo de transmissão mais leve) para um servidor chamado `qos-america.agoralab.co`. Os pacotes do usuário contêm, não criptografados, metadados sobre o canal, como se um usuário solicitou entrar em uma sala de bate-papo, o número de identificação do Clubhouse do usuário e se eles se silenciaram.

Depois que o usuário recebe um token RTC do Clubhouse, seu telefone usa o token para se autenticar no Agora, para que o áudio criptografado da sala de bate-papo possa ser comunicado diretamente com o Agora por meio de um caminho mutuamente reconhecido. Com base na documentação do Agora, o Agora teria acesso às chaves de criptografia. Embora a documentação não especifique que tipo de criptografia está sendo usado, é provável que seja criptografia simétrica sobre UDP.

A única maneira de o Agora não ter acesso ao áudio bruto de um usuário é se o Clubhouse estiver empregando criptografia ponta a ponta (E2EE) usando um método de criptografia personalizado. Embora isso seja teoricamente possível, fazer isso exigiria que o Clubhouse distribuísse as chaves públicas a todos os usuários. Isso ainda não existe. E2EE é, portanto, extremamente improvável.

A equipe SIO recebeu esta resposta do Clubhouse e a está incluindo na íntegra. Não verificamos nenhuma das declarações do Clubhouse:

O Clubhouse está profundamente comprometido com a proteção de dados e privacidade do usuário.

Projetamos o serviço para ser um lugar onde as pessoas ao redor do mundo possam se reunir para conversar, ouvir e aprender umas com as outras. Dado o histórico da China em privacidade de dados, tomamos a difícil decisão quando lançamos o Clubhouse na Appstore de disponibilizá-lo em todos os países do mundo, com exceção da China. Algumas pessoas na China encontraram uma solução alternativa para baixar o aplicativo, o que significava que – até que o aplicativo fosse bloqueado pela China no início desta semana – as conversas das quais eles participavam poderiam ser transmitidas por servidores chineses.

Com a ajuda de pesquisadores do Stanford Internet Observatory, identificamos algumas áreas onde podemos fortalecer ainda mais nossa proteção de dados. Por exemplo, para uma pequena porcentagem de nosso tráfego, os pings de rede contendo o ID do usuário são enviados para servidores em todo o mundo – o que pode incluir servidores na China – para determinar a rota mais rápida para o cliente. Nas próximas 72 horas, implementaremos alterações para adicionar criptografia e bloqueios adicionais para evitar que os clientes do Clubhouse transmitam pings para servidores chineses. Também planejamos contratar uma empresa externa de segurança de dados para revisar e validar essas mudanças.

Agradecemos a colaboração com a comunidade de segurança e privacidade à medida que continuamos a crescer. Também temos um programa de recompensa por bug que operamos em colaboração com o HackerOne e agradecemos qualquer divulgação de segurança a ser enviada diretamente para [email protected].

Fonte: Stanford Internet Observatory

Participe no dia a dia do Defesa em Foco

Dê sugestões de matérias ou nos comunique de erros: WhatsApp 21 99459-4395