Um agente de ameaças, provavelmente de origem chinesa, está tentando ativamente explorar uma vulnerabilidade de zero day na plataforma de e-mail de código aberto Zimbra, como o uso de campanhas spear phishing.

Nos siga no Instagram, Telegram ou no Whatsapp e fique atualizado com as últimas notícias de nossas forças armadas e indústria da defesa.

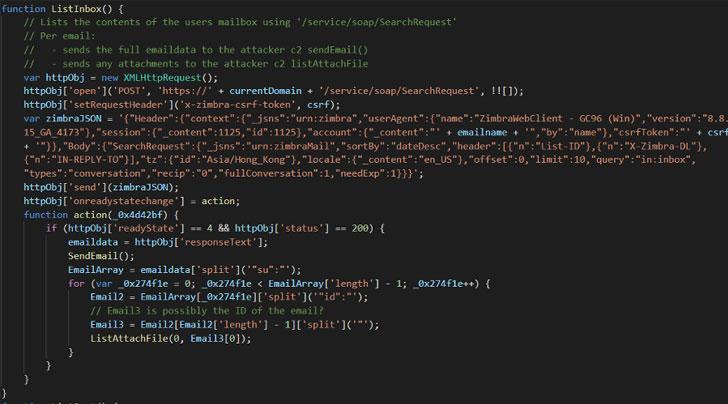

A operação de espionagem “EmailThief” foi detalhada pela empresa de segurança cibernética Volexity em um relatório técnico publicado na quinta-feira, observando que a exploração bem-sucedida da vulnerabilidade de cross-site scripting (XSS) pode resultar na execução de código JavaScript arbitrário no contexto do sessão Zimbra do usuário.

A Volexity atribuiu as invasões, que começaram em 14 de dezembro de 2021, a um grupo de hackers anteriormente não documentado que está sendo rastreando pelo apelido TEMP_HERETIC, com os ataques direcionados ao governo europeu e entidades de mídia. O zero day afeta a edição de código aberto mais recente do Zimbra versão 8.8.15.

Acredita-se que os ataques ocorreram em duas fases; a primeira etapa visava o reconhecimento e a distribuição de e-mails destinados a manter o controle, se um alvo recebesse e abrisse as mensagens. No estágio subsequente, várias ondas de mensagens de e-mail foram transmitidas para induzir os destinatários a clicar em um link malicioso.

No total, 74 endereços de e-mail exclusivos do Outlook.com foram criados pelo invasor para enviar as missivas durante um período de duas semanas, entre as quais as mensagens de reconhecimento iniciais continham linhas de assunto genéricas que variavam de convites a leilões de caridade a reembolsos de passagens aéreas.

“Para que o ataque seja bem-sucedido, o alvo teria que visitar o link do invasor enquanto estiver conectado ao cliente de webmail Zimbra, a partir de um navegador da web”, observaram Steven Adair e Thomas Lancaster. “O link em si, no entanto, pode ser iniciado a partir de um aplicativo para incluir um cliente robusto, como Thunderbird ou Outlook.”

A falha não corrigida, caso seja ativada, pode ser utilizada para exfiltrar cookies para permitir acesso persistente a uma caixa de correio, enviar mensagens de phishing da conta de e-mail comprometida para ampliar a infecção e até facilitar o download de malware adicional.

“Nenhuma das infraestruturas identificadas […] corresponde exatamente à infraestrutura usada por grupos de ameaças previamente classificados”, disseram os pesquisadores. “No entanto, com base na organização-alvo e indivíduos específicos da organização-alvo, e considerando que os dados roubados não teriam valor financeiro, é provável que os ataques tenham sido realizados por um ator chinês do APT”.

“Os usuários do Zimbra devem considerar a atualização para a versão 9.0.0, pois atualmente não há uma versão segura da 8.8.15″, acrescentou a empresa.

Fonte: The Hacker News

Fonte: DCiber.org